Vous pouvez également écouter l’article en version audio.

N’entrez pas votre mot de passe ou vos informations de paiement sur des sites non fiables. C’est un conseil de base que les experts ne cessent de répéter. Appelé Phishing, où un site leurre le login ou le numéro de carte d’une personne négligente, est toujours l’un des types d’attaques en ligne les plus populaires.

Cependant, ces derniers mois, des variantes de phishing ont été ajoutées, qui attirent souvent même les utilisateurs les plus attentifs. « L’une des raisons est la bibliothèque de dialogue de copie a été crééece qui simplifie grandement le travail de l’attaquant », a déclaré Robert uman, responsable du département de recherche d’ESET à Prague.

Selon lui, ce type d’attaque n’a pas encore ciblé les utilisateurs tchèques, mais il est toujours important d’être conscient d’une attaque généralisée qui pourrait se cacher sur le site Web.

Une nouvelle variante de phishing est appelée BITB et utilise la popularité des boîtes de dialogue de connexion tierces. Les utilisateurs sont habitués à pouvoir se connecter à des pages inconnues, par exemple en utilisant les boutons « S’inscrire avec Microsoft » ou « Se connecter avec Facebook ». Habituellement, ce bouton ouvre une nouvelle fenêtre. L’attaque BITB n’est vraiment pas une nouvelle fenêtre, c’est juste un clone qui fonctionne.

« Les incidents d’attaque actuels sont observés aux États-Unis et en France », a déclaré Alexei Savcin, expert en sécurité d’Avast. Fondamentalement, toute personne qui n’est pas suffisamment attentive pour saisir des informations de connexion ou d’autres informations sensibles sur un site Web suspect se fera prendre.

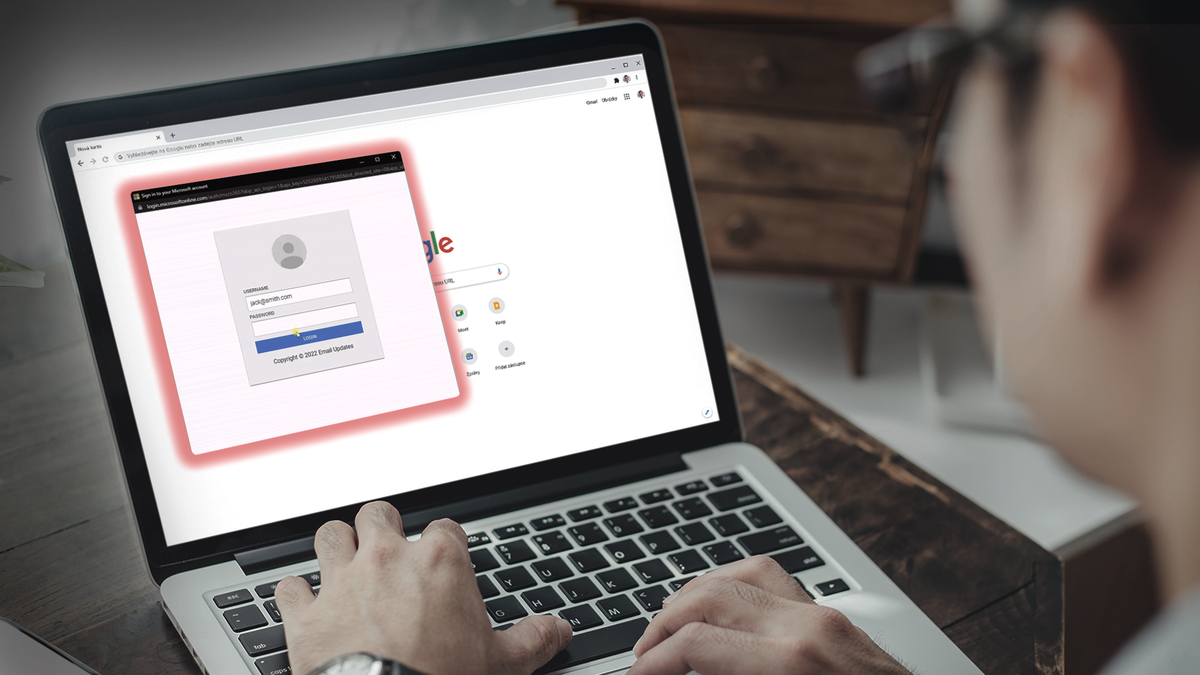

Fausse fenêtre de connexion

« Les attaquants essaient de voler les informations de connexion de la victime le plus souvent vers des comptes Google, Apple, Microsoft ou Facebook, qui servent de tiers pour se connecter à divers services en ligne – Single Sign-on – une connexion à plusieurs services/applications en même temps », prévenir Office national tchèque pour la cybersécurité et la sécurité de l’information (NÚKIB) sur son profil.

A première vue, la différence est minime. Par exemple, la connexion via Facebook peut ne pas révéler la différence en un coup d’œil.

Fausse fenêtre de connexion à gauche, vraie à droite.

De plus, la fonctionnalité « fenêtre » est simulée à l’intérieur du navigateur. Vous pouvez le fermer ou le déplacer sur l’écran. « Il s’agit d’un nouveau type d’attaque, décrit sur son blog par le chercheur en sécurité mr.d0 × », explique Savčin. « De plus, des tentatives ont été faites après plusieurs semaines pour utiliser cette technique dans une attaque de phishing en Ukraine. »

Si vous êtes pris dans une telle attaque, l’attaquant obtiendra votre nom d’utilisateur et votre mot de passe. « En conséquence, les identités, les profils ou les comptes sur les services Web concernés sont susceptibles d’être compromis », a expliqué l’attaquant d’ESET.

« En plus de perdre des données personnelles, nous pouvons constater que nos profils envoient du spam à nos contacts, du phishing, des tentatives de retrait d’argent à des amis, etc. », a-t-il ajouté.

La défense est « simple »

Cette attaque sophistiquée peut dérouter même les utilisateurs expérimentés. La défense de base est très simple, du moins si vous savez comment le faire. Ceci est basé sur le nom de l’astuce elle-même : « navigateur dans le navigateur ».

La fausse fenêtre de connexion n’existe que sur le site Web. Pour vérifier que vous êtes dans la fenêtre d’origine, essayez de réduire la page d’origine et de faire glisser la nouvelle fenêtre hors de la zone du navigateur.

Si ça s’éternise, c’est une vraie fenêtre. Attention, il peut toujours s’agir d’une arnaque, mais pas de cette façon. Après une fenêtre séparée, le navigateur vous montrera quel domaine est connecté et s’il est sûr. Bien sûr, avec une fausse fenêtre, ce personnage est également imité.

« Contrairement à la vraie, la fausse fenêtre ne peut pas être déplacée ou agrandie en dehors de la zone de page actuelle », conseille NÚKIB. En outre, cela encourage une inspection visuelle ou une vérification linguistique plus minutieuse de la boîte de dialogue de connexion.

Mais c’est encore mieux si l’authentification en deux étapes (authentification en deux phases) est activée. La combinaison du nom et du mot de passe ne suffit pas pour vous connecter, vous devez toujours vérifier, par exemple, avec un code envoyé au téléphone ou avec une application spéciale. « L’utilisation d’un gestionnaire de mots de passe est une autre option », conseille Savčin d’Avast. « Les gestionnaires de mots de passe ne proposent de renseigner les identifiants que sur les sites qu’ils jugent sécurisés. »

De plus, la combinaison d’un gestionnaire de mots de passe et d’une authentification à deux facteurs vous protège non seulement de cela, mais également d’un certain nombre d’autres attaques basées sur la fraude des utilisateurs. Même les personnes les plus prévenantes frappent parfois là où elles ne devraient pas. Et la vérification en deux étapes est une protection qui empêche quelqu’un d’autre de s’emparer immédiatement de votre compte.

« Certified introvert. Devoted internet fanatic. Subtly charming troublemaker. Thinker. »